로그인부터 오픈뱅킹까지, OAuth 2.0 & OIDC 실전 활용법

1. 대기업의 SSO(싱글 사인온) 구축에 OAuth 2.0 활용

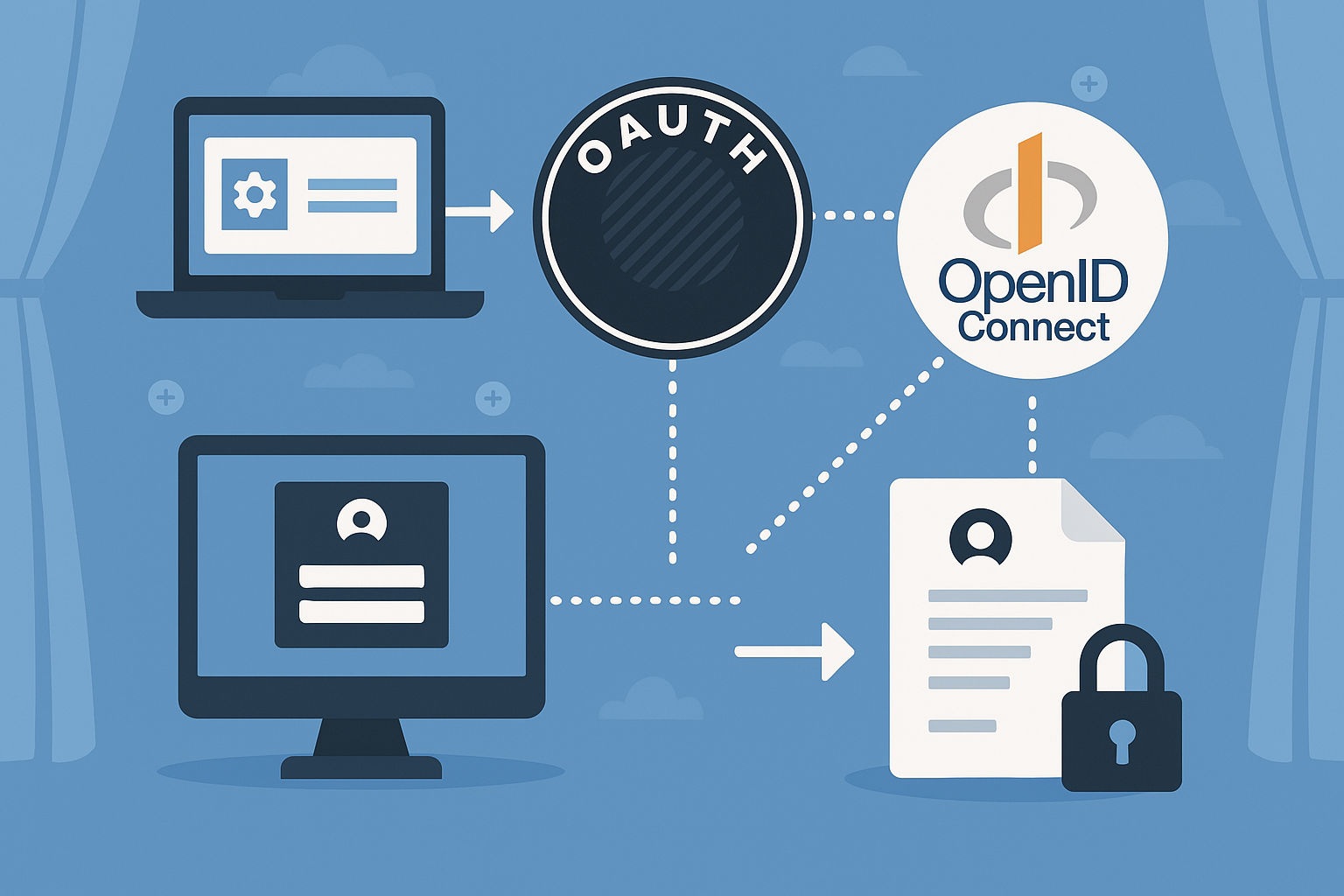

요즘 기업들은 수많은 내부 시스템과 외부 클라우드 서비스를 사용하고 계시죠? 그런데 로그인할 때마다 아이디와 비밀번호를 일일이 입력한다면, 얼마나 번거롭고 비효율적일까요? 그래서 대기업에서는 SSO, 즉 싱글 사인온(한 번 로그인으로 여러 시스템을 이용할 수 있는 기능)을 적극 도입하고 계십니다. 이때 핵심 역할을 하는 것이 바로 OAuth 2.0입니다. OAuth 2.0은 권한 위임 프로토콜로, 사용자의 인증 정보를 직접 다루지 않고도 제3자 애플리케이션이 제한된 접근 권한을 얻을 수 있도록 도와줍니다. 예를 들어, 사내 포털에 한 번 로그인하면 메일, 인트라넷, 일정관리 시스템 등 모든 자원에 자동으로 접근할 수 있게 만드는 겁니다. 이 과정에서 액세스 토큰이 발급되어 사용자의 인증 상태를 대체하고, 민감한 정보를 노출하지 않으면서도 강력한 인증 체계를 유지할 수 있지요. 그리고 여기에 OpenID Connect를 더하면 사용자의 식별 정보(ID Token)까지 안전하게 다룰 수 있어서, SSO를 보다 신뢰성 있게 운영할 수 있습니다.

2. 금융권에서의 OAuth 2.0 기반 오픈 뱅킹 구현

최근 금융 산업에서는 ‘오픈 뱅킹’이라는 단어가 익숙해지고 있습니다. 사용자가 여러 은행의 계좌를 한 앱에서 관리하고, 송금하거나 내역을 조회하는 것도 가능한 시대가 되었죠. 이 혁신적인 흐름 뒤에는 바로 OAuth 2.0이 자리 잡고 있습니다. 사용자가 본인의 계좌 정보를 외부 앱에 연결하려 할 때, OAuth 2.0 프로토콜을 통해 안전하게 권한을 위임하는 구조입니다. 예를 들어, 토스나 카카오뱅크 같은 핀테크 앱에서 하나은행 계좌를 연결하려 한다면, OAuth 플로우가 발동되어 사용자 인증 → 권한 요청 → 토큰 발급의 단계를 거칩니다. 사용자는 본인의 자격 정보를 절대 외부 앱에 직접 제공하지 않고, 은행이 발급한 토큰으로만 접근이 이뤄지기 때문에 보안도 철저하게 유지됩니다. 여기에 OpenID Connect가 결합되면 사용자 인증 이력과 프로필 정보까지 통합적으로 관리할 수 있어서 KYC(고객확인절차)까지 손쉽게 연동됩니다.

3. 클라우드 서비스에서의 다중 계정 통합 로그인

AWS, Google Cloud, Microsoft Azure 같은 클라우드 서비스에서는 수많은 계정과 프로젝트가 존재하고, 이를 효율적으로 관리하는 것이 필수입니다. 특히 기업 환경에서는 여러 사용자가 각자의 역할(Role)에 따라 접근 권한을 가져야 하므로, 인증과 권한 제어가 매우 중요하죠. 이때 OAuth 2.0은 역할 기반 접근 제어(Role-Based Access Control, RBAC)와 함께 작동하여 유연한 권한 시스템을 구축할 수 있도록 도와줍니다. 사용자는 중앙 인증 시스템에 로그인하면, OAuth 토큰을 통해 자동으로 클라우드 콘솔에 접속하고, 자신에게 허용된 리소스에만 접근할 수 있습니다. OpenID Connect는 여기서 사용자 프로필을 불러오거나 인증된 사용자 정보를 클라우드 서비스에 전달하는 역할까지 하므로, 전체 로그인 경험이 훨씬 자연스럽고 편리해집니다. 특히 기업에서는 Azure AD와 같은 IDaaS 서비스와의 연동을 통해 직원 계정 관리를 자동화하고 계십니다.

4. 모바일 앱에서의 간편 로그인 도입

요즘은 어떤 앱을 설치하든 ‘Google로 로그인’, ‘Apple로 로그인’ 버튼을 쉽게 볼 수 있으실 겁니다. 바로 OAuth 2.0과 OpenID Connect의 대표적인 실무 활용 사례 중 하나입니다. 개발사 입장에서는 자체 로그인 시스템을 구축하는 것보다, 이미 인증된 사용자 계정을 활용해 로그인 과정을 단순화시키는 것이 훨씬 효율적입니다. 예를 들어, 사용자가 구글 계정을 이용해 모바일 앱에 로그인할 경우, OAuth 2.0 프로토콜을 통해 토큰이 발급되고, OpenID Connect의 ID Token을 통해 사용자 정보를 받아 앱에 저장합니다. 사용자는 별도의 회원가입 과정 없이도 곧바로 앱을 사용할 수 있고, 개발사는 민감한 사용자 비밀번호를 직접 다룰 필요가 없으므로 보안상 위험도 줄어들지요. 또한 이 방식은 로그인 유지, 토큰 갱신 등도 자동화되어 사용자 경험이 훨씬 부드럽습니다.

5. 공공 API 플랫폼에서의 인증 및 권한 위임

정부 및 공공기관에서는 공공 데이터를 개방하는 플랫폼을 운영하고 있으며, 민간 개발자들이 이를 활용해 다양한 서비스를 만들고 계십니다. 하지만 민감한 데이터를 다루는 만큼, 접근 권한 제어는 매우 중요하죠. 그래서 많은 공공 API에서는 OAuth 2.0 기반의 인증 체계를 도입하여, 개발자 앱이 안전하게 데이터를 요청하도록 설계되어 있습니다. 사용자는 본인의 동의를 통해 해당 앱에 권한을 부여하고, API 호출 시에는 액세스 토큰이 필수적으로 요구됩니다. 이 구조를 통해 각 앱의 사용 범위가 제한되며, 무분별한 데이터 접근을 막을 수 있게 됩니다. 특히 OpenID Connect를 도입하면 API 호출 주체에 대한 사용자 인증까지 가능해져, 인증과 권한 위임을 하나의 프로세스로 통합할 수 있습니다. 이렇게 하면 정부 API에 접근하는 앱들의 신뢰성도 자연스럽게 향상됩니다.

6. 헬스케어 플랫폼에서의 환자 데이터 보호

의료 정보는 개인 정보 중에서도 가장 민감한 분야에 해당합니다. 병원이나 헬스케어 앱에서는 환자의 진료 이력, 약 처방, 건강 상태 등의 정보를 안전하게 다루어야 하며, 제3자와의 연동도 철저한 인증과 권한 제어 하에 이뤄져야 합니다. 바로 이 지점에서 OAuth 2.0이 중심에 등장합니다. 예를 들어, 환자가 건강 앱을 통해 자신의 진료 정보를 조회하거나 병원 예약 서비스를 연동할 때, OAuth 플로우를 통해 병원의 EMR 시스템에 안전하게 접근할 수 있게 됩니다. 사용자는 병원이 인증한 포털을 통해 로그인하고, 토큰을 통해 외부 앱이 데이터를 불러오는 구조입니다. 또한 OpenID Connect를 활용하면, 환자의 기본 인적 사항이나 인증된 사용자 정보도 함께 안전하게 전달되므로 전체 데이터 흐름의 보안성과 정확성이 대폭 강화됩니다.

7. 교육기관 LMS 시스템에서의 학생 인증

대학교나 온라인 교육 플랫폼에서는 다양한 학습 관리 시스템(LMS)이 존재하며, 학생 및 교직원의 계정을 통합 관리하는 것이 점점 중요해지고 있습니다. OAuth 2.0을 통해 학교 포털 시스템과 LMS를 연동하면, 한 번의 로그인으로 온라인 강의, 과제 제출, 성적 확인 등을 원활하게 수행할 수 있습니다. 예를 들어, 학교 계정을 이용해 Moodle이나 Canvas 같은 시스템에 로그인할 때, OAuth를 통해 인증 토큰이 전달되고, 해당 사용자에 맞는 학습 환경이 자동으로 로딩됩니다. OpenID Connect는 이 과정에서 학생의 학번, 소속, 역할(학생/교직원) 등 ID 정보를 함께 전달해주므로, 개인화된 사용자 경험이 가능해집니다. 결과적으로 불필요한 로그인 반복을 줄이고, 학생들이 수업에 더 집중할 수 있는 환경이 조성됩니다.

8. 고객센터 및 CRM 시스템에서의 인증 연동

기업의 고객센터나 CRM(Customer Relationship Management) 시스템에서도 사용자 인증이 중요한 요소로 작용합니다. 예를 들어, 고객이 웹사이트에 로그인하여 본인의 문의 내역을 확인하거나, 맞춤형 서비스를 받으려면 정확한 인증이 선행되어야 합니다. 이때 OAuth 2.0을 기반으로 외부 인증 서비스(예: Google, Kakao, Naver)와 연동하면, 로그인 절차를 간소화하면서도 보안성을 유지할 수 있습니다. 특히 상담원용 CRM 시스템에서는 OpenID Connect를 통해 사용자의 식별 정보를 받아 CRM에 자동 등록하거나, 기존 고객 정보를 연동하는 방식으로 업무 효율성을 높일 수 있습니다. 기업 입장에서는 고객의 행동 데이터를 분석하고 맞춤형 마케팅을 시도할 수 있는 기반도 마련되며, 고객 입장에서는 일관된 로그인 경험과 편리한 서비스 이용이 가능해집니다.

9. IoT 기기와의 안전한 통신 및 제어

스마트홈 기기나 웨어러블 디바이스처럼 IoT 환경에서는 다수의 기기가 서로 통신하며 데이터를 주고받는 일이 빈번합니다. 하지만 이런 환경에서는 인증 문제가 훨씬 복잡해지지요. 이때 OAuth 2.0은 IoT 기기가 안전하게 서버나 사용자 앱과 통신할 수 있도록 중간 다리 역할을 해줍니다. 예를 들어, 스마트 도어락 앱이 클라우드 서버에서 사용자 정보를 불러올 때, OAuth 토큰을 사용해 제한된 범위에서만 접근하도록 설정할 수 있습니다. OpenID Connect는 이때 사용자의 인증 상태를 체크하는 데 사용되며, 인증된 사용자만 기기를 제어할 수 있도록 하는 것입니다. 이런 방식은 IoT 보안에서 가장 중요한 요소 중 하나인 ‘권한 관리’를 효율적으로 해결해줍니다.

10. B2B SaaS 플랫폼에서의 고객 테넌시 관리

마지막으로, B2B SaaS(서비스형 소프트웨어) 플랫폼에서는 고객사별로 테넌시를 나누고, 각각의 사용자 인증을 구분해서 관리하는 것이 필수입니다. OAuth 2.0은 각 고객사(테넌트)에 대해 독립적인 인증 및 권한 시스템을 구현할 수 있게 도와줍니다. 예를 들어, A라는 회사가 SaaS 서비스를 사용하는 경우, 해당 회사의 임직원만 접근할 수 있도록 OAuth 클라이언트를 따로 설정하고, 테넌트 ID를 기반으로 접근 제어를 할 수 있습니다. 여기에 OpenID Connect를 활용하면 각 사용자의 역할, 부서 정보, 프로필 데이터를 함께 가져와서 더 정교한 권한 제어가 가능합니다. 결과적으로 기업 고객들은 자사의 인증 시스템과 SaaS 플랫폼을 자연스럽게 연동하고, 통합 로그인 환경을 구축할 수 있습니다.

결론

OAuth 2.0과 OpenID Connect는 단순한 인증 기술 그 이상입니다. 복잡한 디지털 환경 속에서 ‘누가’, ‘무엇을’, ‘어디까지’ 사용할 수 있는지를 결정짓는 핵심 기반이죠. 이 두 기술이 없었다면, 우리는 여전히 수십 개의 계정을 기억하고, 보안 위협에 노출되며, 불편한 사용자 경험을 감내했을지도 모릅니다. 지금 이 순간에도 수많은 시스템이 OAuth와 OpenID Connect를 통해 원활하게 돌아가고 있습니다. 만약 여러분이 어떤 서비스를 구축하거나 보안 체계를 고민 중이시라면, 이 두 기술을 반드시 중심에 두고 생각해 보시길 권해 드립니다.

자주 묻는 질문 (FAQs)

Q1. OAuth 2.0과 OpenID Connect는 꼭 같이 써야 하나요?

A1. 꼭 그렇지는 않지만, 인증과 권한 위임을 모두 다뤄야 한다면 함께 쓰는 것이 가장 이상적입니다.

Q2. OAuth 2.0은 비밀번호를 대체하나요?

A2. 직접 대체하지는 않지만, 제3자 앱이 비밀번호 없이 접근할 수 있도록 도와주는 역할을 합니다.

Q3. OpenID Connect는 어떤 정보를 제공하나요?

A3. 사용자의 ID, 이름, 이메일, 프로필 사진 등 인증된 사용자 정보(ID Token)를 제공합니다.

Q4. OAuth 2.0은 어떤 보안 취약점이 있나요?

A4. 잘못 구현되면 토큰 탈취 등의 위험이 있지만, 표준에 따라 설계하면 매우 안전합니다.

Q5. 모바일 앱에도 OAuth와 OIDC를 도입할 수 있나요?

A5. 물론입니다. 요즘 대부분의 모바일 앱은 이 두 프로토콜을 활용해 로그인과 인증을 처리합니다.