이해하면 리눅스가 보인다! 시스템 콜 구조와 동작 원리

① 시스템 콜이란 무엇인가요? – 사용자 공간과 커널 공간의 다리

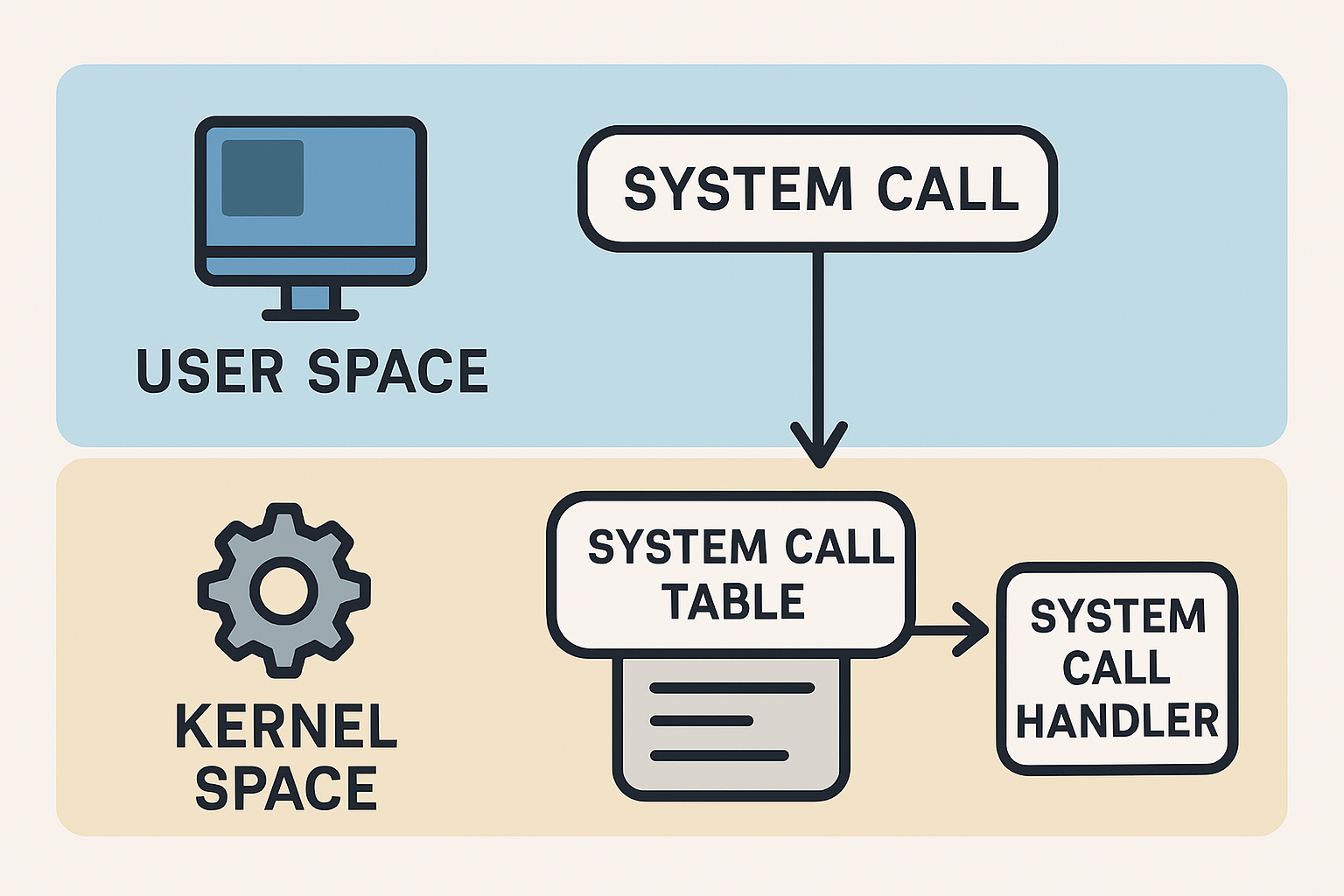

리눅스를 처음 접하신 분들도 ‘시스템 콜(system call)’이라는 단어는 한 번쯤 들어보셨을 겁니다. 그렇다면 이 시스템 콜이 정확히 어떤 역할을 하고, 왜 그렇게 중요한 걸까요? 쉽게 말하면, 시스템 콜은 사용자 프로그램이 운영체제의 핵심 기능을 사용할 수 있게 해주는 창구입니다. 리눅스 시스템에서는 사용자 공간(user space)과 커널 공간(kernel space)이 명확히 구분되어 있습니다. 사용자는 메모리나 파일, 프로세스 같은 중요한 자원에 직접 접근할 수 없고, 반드시 커널을 통해서만 가능합니다. 이때 등장하는 것이 바로 시스템 콜입니다. 마치 비행기를 타기 위해 공항 검색대를 통과해야 하는 것처럼, 시스템 콜을 통해야만 커널 기능을 사용할 수 있는 것이죠. 예를 들어, 파일을 열거나(read, open), 데이터를 쓰거나(write), 새로운 프로세스를 실행(fork, exec)할 때도 이 시스템 콜이 중간에서 다리를 놓아주는 역할을 합니다.

② 시스템 콜의 호출 과정 – 눈에 보이지 않는 점프

시스템 콜이 호출될 때는 단순히 함수 하나를 부르는 게 아니라 꽤 복잡한 내부 구조가 움직입니다. 일반 함수 호출처럼 보이지만, 실제로는 사용자 공간에서 커널 공간으로의 ‘컨텍스트 스위칭(context switching)’이 발생합니다. 우선, 사용자가 write() 같은 함수를 호출하면 이는 내부적으로 라이브러리(libc)를 통해 시스템 콜 번호를 레지스터에 세팅하고, **소프트웨어 인터럽트(보통 x86에서는 int 0x80 또는 syscall 명령어)**를 발생시킵니다. 그러면 CPU는 커널 모드로 전환되고, 지정된 시스템 콜 핸들러가 실행됩니다. 마치 벨을 눌러 호출하면 종업원이 메뉴판을 들고 오는 것처럼, 커널이 해당 요청에 맞는 처리를 시작하는 거죠. 그리고 결과를 레지스터를 통해 다시 사용자 공간에 돌려줍니다. 이렇게 다단계 점프를 통해 커널이 사용자 요청에 응답하는 구조입니다.

③ 시스템 콜 테이블 – 커널이 요청을 이해하는 방법

커널은 사용자의 요청이 어떤 시스템 콜인지 어떻게 구분할까요? 바로 시스템 콜 테이블(system call table) 덕분입니다. 이 테이블은 각각의 시스템 콜 번호에 대응되는 함수 포인터 배열입니다. 예를 들어 시스템 콜 번호 4번은 write, 5번은 open 이런 식으로 지정되어 있어서, 커널은 넘겨받은 번호를 보고 해당 핸들러 함수를 찾아 실행합니다. 리눅스 커널에서는 이 테이블이 sys_call_table이라는 이름으로 정의되어 있으며, 보통 read-only로 설정되어 있어 사용자나 악성코드가 함부로 바꿀 수 없게 되어 있습니다. 이 구조 덕분에 커널은 수천 개의 시스템 콜 중 어떤 걸 호출해야 하는지 정확히 파악하고 실행할 수 있게 되는 거죠. 개발자 입장에서는 디버깅이나 커널 모듈 작성 시 이 테이블을 잘 이해하고 있어야 시스템 레벨에서 원하는 작업을 할 수 있습니다.

④ 시스템 콜 인터페이스 – glibc와의 연결 고리

많은 분들이 혼동하시는 부분 중 하나가 write()나 open() 같은 함수가 곧바로 시스템 콜이라고 생각하는 점입니다. 하지만 사실 이 함수들은 glibc라는 사용자 공간 라이브러리에서 제공하는 래퍼(wrapper) 함수일 뿐입니다. 진짜 시스템 콜은 커널 내부에 숨어 있습니다. glibc는 사용자의 편의를 위해 고수준 API를 제공하고, 내부에서 시스템 콜 번호를 세팅하고 호출까지 처리합니다. 즉, 우리가 C 코드에서 write(fd, buf, size)라고 호출하면, glibc는 해당 요청을 내부적으로 시스템 콜 인터페이스를 통해 sys_write 시스템 콜로 연결시켜 줍니다. 이 연결 고리는 보이지 않지만 매우 중요한 역할을 하며, 시스템 콜이 바뀌면 이 라이브러리도 함께 업데이트되어야 합니다.

⑤ 시스템 콜과 보안 – 커널은 쉽게 믿지 않습니다

시스템 콜은 강력한 기능을 제공하는 만큼 보안적으로도 굉장히 민감합니다. 커널은 외부에서 들어오는 요청을 절대 무턱대고 받아들이지 않습니다. 시스템 콜이 호출되면 커널은 먼저 **인자 값 검증(sanity check)**을 철저히 진행합니다. 예를 들어, 사용자 공간에서 전달된 포인터가 실제로 유효한지, 접근 권한이 있는지 등을 검사합니다. 이를 통해 잘못된 접근이나 악의적인 공격(예: 버퍼 오버플로우)을 방지할 수 있습니다. 또한 SELinux나 AppArmor 같은 보안 모듈이 시스템 콜 요청을 필터링하거나 거부할 수도 있습니다. 즉, 시스템 콜은 편리함과 동시에 고도의 보안 메커니즘 위에서 동작하기 때문에 리눅스의 핵심 안정성을 지키는 중요한 축이라고 할 수 있습니다.

⑥ 시스템 콜의 성능 – 다리가 많으면 길어집니다

시스템 콜은 편리하지만, 성능 측면에서는 반드시 유의해야 할 부분이 있습니다. 사용자 공간과 커널 공간을 넘나드는 오버헤드가 존재하기 때문입니다. 특히 컨텍스트 스위칭과 모드 전환의 비용은 상당히 큽니다. 예를 들어 수십만 번의 작은 write 시스템 콜을 사용하는 것보다, 한 번에 데이터를 모아서 쓰는 것이 훨씬 효율적입니다. 그래서 많은 고성능 서버 애플리케이션은 시스템 콜의 호출 횟수를 최소화하는 방향으로 설계합니다. 예를 들어 mmap()을 통해 파일을 메모리에 매핑하거나, epoll 같은 비동기 I/O를 활용하는 것도 이런 이유에서입니다. 시스템 콜은 빠르지만, 공짜는 아니라는 점 꼭 기억하셔야 합니다.

⑦ 시스템 콜 후킹 – 막강하지만 위험한 기술

시스템 콜을 **후킹(hooking)**한다는 건, 기존 시스템 콜 함수를 다른 함수로 바꿔치기하는 것을 말합니다. 보통 보안 솔루션이나 커널 모듈에서 감시 기능을 위해 사용됩니다. 예를 들어 어떤 모듈이 sys_open()을 감시하고 싶다면, 해당 항목을 자신이 만든 함수로 연결시켜 감지할 수 있습니다. 하지만 이 기술은 굉장히 위험합니다. 커널이 안정성을 잃을 수 있고, 악성코드도 이 방법을 이용해 사용자의 행동을 숨기거나 조작할 수 있기 때문입니다. 실제로 루트킷(rootkit) 중 상당수는 시스템 콜 후킹을 통해 탐지를 피하려 합니다. 따라서 최신 커널에서는 시스템 콜 테이블이 읽기 전용으로 설정되어 있어, 일반적인 후킹은 거의 불가능하며 보안 기술도 점점 강화되고 있습니다.

⑧ 사용자 정의 시스템 콜 – 커널 해킹의 입문

리눅스 커널을 커스터마이징할 일이 있다면, 자신만의 시스템 콜을 추가해 보는 것도 좋은 학습 방법입니다. 실제로는 매우 간단합니다. 먼저 커널 소스 코드에서 새 시스템 콜 함수를 작성하고, 시스템 콜 테이블에 등록하며, 헤더 파일에도 정의를 추가합니다. 이후 커널을 재컴파일하면 새로운 시스템 콜이 동작하게 됩니다. 예를 들어 sys_hello()라는 간단한 출력용 시스템 콜을 만들 수도 있습니다. 이 과정은 커널 컴파일과 모듈 개념, 시스템 구조를 이해하는 데 큰 도움이 되며, 시스템 프로그래밍을 제대로 배우고 싶으신 분들께 강력히 추천드립니다.

⑨ 리눅스 시스템 콜 모니터링 – strace와 perf의 활용

시스템 콜을 실시간으로 추적하고 분석하고 싶으시다면, strace와 perf는 아주 유용한 도구입니다. strace는 프로그램이 어떤 시스템 콜을 호출하는지, 어떤 인자를 넘기는지, 어떤 결과를 받는지를 전부 보여줍니다. 문제 디버깅이나 성능 병목 현상 분석에 탁월하죠. 반면 perf는 보다 낮은 수준의 퍼포먼스를 측정하고, CPU 사용량이나 이벤트 발생 빈도까지 보여줍니다. 이 두 툴을 잘 활용하시면, 눈에 보이지 않던 시스템 콜의 흐름을 완전히 꿰뚫을 수 있습니다.

⑩ 시스템 콜의 미래 – eBPF와 사용자 공간 커널 인터페이스

최근 리눅스에서는 전통적인 시스템 콜 방식 외에도 새로운 기술들이 주목받고 있습니다. 대표적인 예가 **eBPF(Extended Berkeley Packet Filter)**입니다. 이는 사용자 공간에서 작은 프로그램을 작성하여 커널에 업로드하고, 시스템 콜이나 네트워크 요청 등을 실시간으로 필터링하거나 조작할 수 있게 합니다. 기존 방식보다 더 빠르고 유연하며, 보안성도 높습니다. 또한 io_uring 같은 새로운 I/O 인터페이스는 기존 시스템 콜보다 훨씬 더 비동기적이고 고성능으로 동작합니다. 즉, 시스템 콜도 끊임없이 진화하고 있으며, 앞으로의 리눅스 시스템 개발자라면 이런 흐름을 반드시 따라가야 할 것입니다.

마무리하며 – 시스템 콜은 리눅스의 심장입니다

지금까지 리눅스 시스템 콜의 구조와 동작 원리에 대해 10가지 핵심 포인트로 나눠 알아보았습니다. 시스템 콜은 단순한 API가 아니라, 사용자와 커널 사이의 경계와 다리 역할을 해주는 리눅스의 핵심입니다. 이것을 잘 이해하면 커널 프로그래밍뿐만 아니라 성능 최적화, 보안, 디버깅 등 다양한 분야에서 깊이 있는 작업이 가능해집니다. 마치 도로의 구조를 이해해야 교통 흐름을 읽을 수 있는 것처럼, 시스템 콜을 알면 리눅스의 본질을 꿰뚫을 수 있습니다.

자주 묻는 질문 (FAQs)

Q1. 시스템 콜은 일반 함수와 어떻게 다른가요?

A1. 일반 함수는 사용자 공간 내에서 실행되지만, 시스템 콜은 커널 공간으로 진입해 운영체제 기능을 직접 호출합니다. 그래서 더 복잡하고 보안 검사가 필수입니다.

Q2. 모든 시스템 콜은 int 0x80을 통해 이루어지나요?

A2. 아닙니다. 예전 x86 아키텍처에서는 int 0x80이 일반적이었지만, 최근에는 syscall, sysenter 같은 더 효율적인 방식이 사용됩니다.

Q3. 사용자 정의 시스템 콜을 추가하면 배포에 문제가 생기나요?

A3. 네, 커널을 수정하고 재컴파일해야 하며, 표준 커널과 호환되지 않아 유지보수나 배포가 어려울 수 있습니다.

Q4. 시스템 콜 테이블은 커널에서 어디에 있나요?

A4. 보통 arch/x86/entry/syscalls/ 경로 내에 정의되어 있으며, syscall_64.tbl 파일을 통해 관리됩니다.

Q5. 시스템 콜을 줄이면 성능이 좋아지나요?

A5. 맞습니다. 시스템 콜은 모드 전환 비용이 있기 때문에, 호출 횟수를 줄이는 것이 성능 최적화에 효과적입니다.